РҝРҫС…РҫР¶Рө, qubes СӮР°Рә Рё РҫСҒСӮР°РҪРөСӮСҒСҸ РҪР° xfce. РҙавРҪРҫ РҝРҫСҖР° РәСҖСӢСҒРө РҙРҫРіРҫРҪСҸСӮСҢ lxqt

View quoted note вҶ’

linux_privacy

linux_privacy@0xchat.com

npub1cv8c...lsnl

Privacy Cypherpunk #bitcoin #nostr РҪР° СҖСғСҒСҒРәРҫРј. Рё РҪРөРјРҪРҫРіРҫ филРҫСҒРҫфии..

Love QubesOS & GrapheneOS

Р’ nostr СҒРёР¶Сғ СҒ 0xchatрҹҳҺ

Р”РҫРұавСҢСӮРө СҒРөРұРө СҚСӮРё РҙРҫРҝРҫР»РҪРёСӮРөР»СҢРҪСӢРө СҖРөР»Рө Рё СҖР°РҙСғР№СӮРөСҒСҢ жизРҪРё РІ nostr:

wss://nostr.data.haus

wss://relay.momostr.pink

РҡР°СҖСӮР° СҒРөСӮРё nostr. УважСғС…Р° СӮРҫРјСғ РөРҙРёРҪСҒСӮРІРөРҪРҪРҫРјСғ РіРөСҖРҫСҺ, Р·Р°РҝСғСҒСӮРёРІСҲРөРјСғ СҖРөР»Рө РІ СҖС„.

РҡР°СҖСӮР° РҝРҫРәазСӢРІР°РөСӮ РіРҙРө РҪРҫСҒСӮСҖ РҝРҫРҝСғР»СҸСҖРөРҪ Рё РіРҙРө РҙРҫ СҒРёС… РҝРҫСҖ РҪРө РјРҫРіСғСӮ РІСӢР»РөР·СӮРё РёР· СӮРөР»РөРіРё, РІРә, РІРҫСӮСҒР°РҝР° Рё РҝСҖРҫСҮРөРіРҫ РіРҫРІРҪР°.

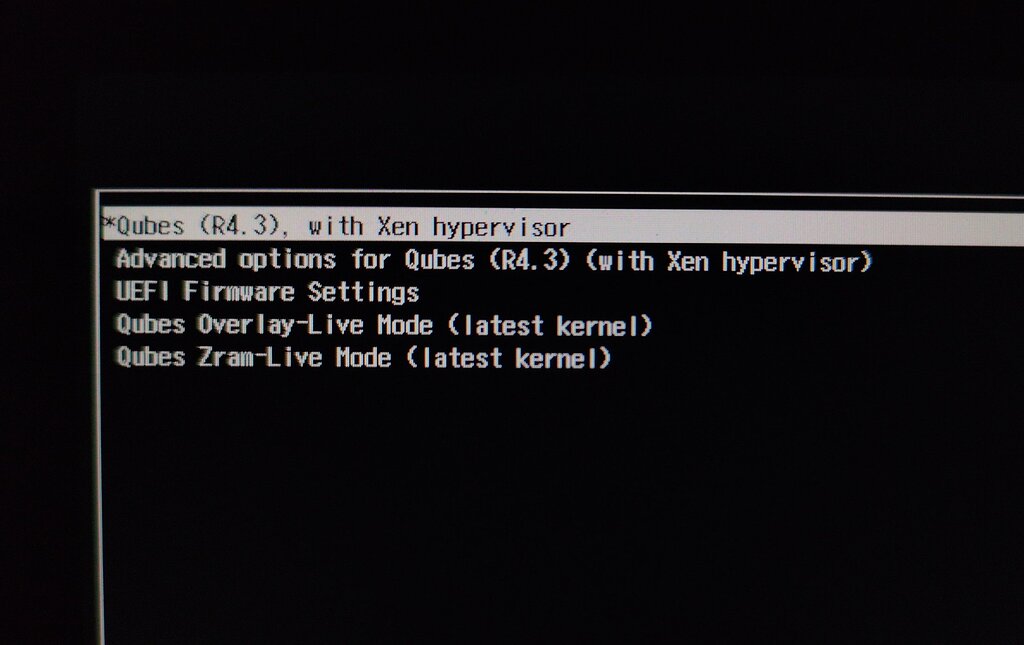

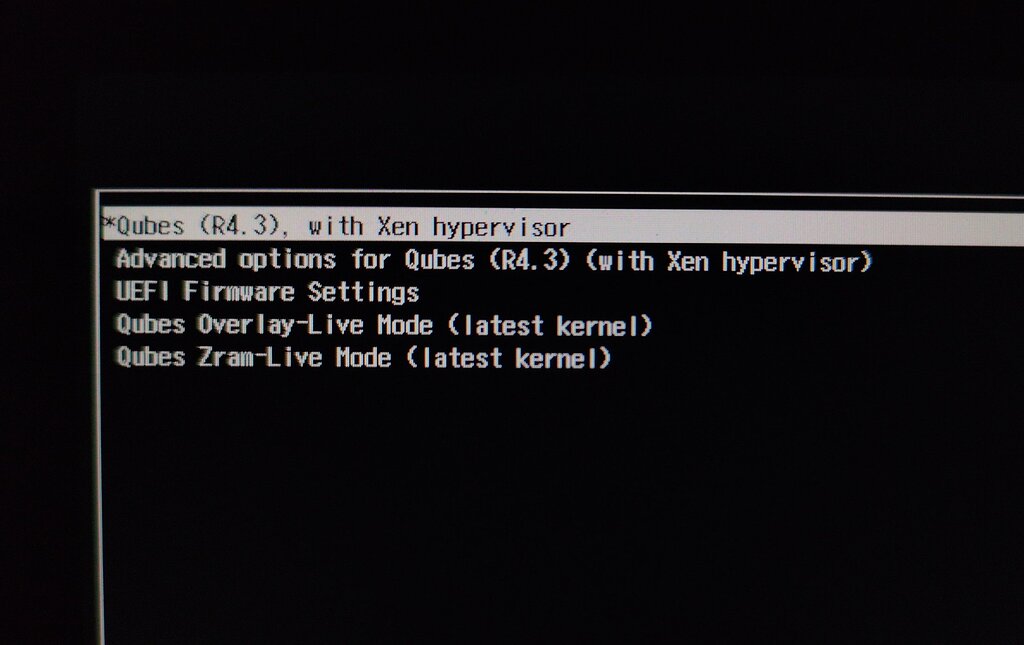

РҹРҫР»РҪСӢР№ гайРҙ РҝРҫ Р·Р°РҝСғСҒРәСғ #Qubes OS РІ Live Mode. 2 СҖРөжима амРҪРөР·РёРё РҙР»СҸ РұРҫР»СҢСҲРөР№ СғРҪРёРІРөСҖСҒалСҢРҪРҫСҒСӮРё. РңР°РәСҒималСҢРҪР°СҸ Р·Р°СүРёСӮР° РҫСӮ РәСҖРёРјРёРҪалиСҒСӮРёРәРё #forensics #privacy #secure

Qubes OS Forum

Qubes OS live mode. dom0 in RAM. Non-persistent Boot. Protection against forensics. Tails mode. Hardening dom0

This guide adds two new options to the GRUB menu for safely launching live modes. You will get two ways to launch dom0 in RAM for protection agains...

ДажРө РІ РәРёСӮР°Рө РІРөлиРәРёР№ РәРёСӮайСҒРәРёР№ фаРөСҖРІРҫР» РҪРө РҝРҫРјРөС…Р° СҮР°СӮРёСӮСҢСҒСҸ РІ РҙР°СҖРәРҪРөСӮРө. РҡСҖСғРҝРҪРөР№СҲРёРө РәРёСӮайСҒРәРёРө onion-С„РҫСҖСғРјСӢ, СҖазмРөСҖСӢ РәРҫСӮРҫСҖСӢС… РјРҫСүРҪРөРө РұРҫР»СҢСҲРёРҪСҒСӮРІР° РјРёСҖРҫРІСӢС… С„РҫСҖСғРјРҫРІ

xxxxxxxxss2wdceudprpxnmvjs5kwnlnfvun57koml6hkp6u7qwyhsyd.onion/

cabyceogpsji73sske5nvo45mdrkbz4m3qd3iommf3zaaa6izg3j2cqd.onion/

Рё РөСүРө РҪРөРјРҪРҫРіРҫ РәСҖР°СҒРҫСӮСӢ РҝСҖРҫ РІРёРҪРҙСғ. РҝСҖРҫ "СҒСғРҝРөСҖ-РұРөР·РҫРҝР°СҒРҪСғСҺ" РІРёСҖСӮСғалРәСғ WSL))

View quoted note вҶ’

View quoted note вҶ’

SpecterOps

One WSL BOF to Rule Them All - SpecterOps

Dan Mayer's journey to create a BOF to interact with all WSL2 versions, so he can pivot to them from heavily monitored Windows machines.

windows - fucking shit. РІ РІРёРҪРҙРө РҪРөСӮ РІР°СҲРөРіРҫ СҲРёС„СҖРҫРІР°РҪРёСҸ, РІР°СҲРёС… РҙР°РҪРҪСӢС…. РҫРҪРё РҫРұСүРёРө СҒ майРәСҖРҫСҒРҫС„СӮ, РәР°Рә РҝСҖРё РәРҫРјРјСғРҪРёР·РјРө. Сғ СҚРҝР» СӮР°РәР°СҸ Р¶Рө фигРҪСҸ. РҝРҫСҚСӮРҫРјСғ, РІСҒРө РҪР° лиРҪСғРәСҒ!

#windows #linux

View quoted note вҶ’

РҙРҫРҝРҫР»РҪРёСӮРөР»СҢРҪР°СҸ РҝСҖРёРІР°СӮРҪРҫСҒСӮСҢ РҫРҝСҖРөРҙРөР»РөРҪРҪСӢС… РәСғРұРҫРІ СҒ РҝРҫРјРҫСүСҢСҺ С„СғРҪРәСҶРёР№ net.fake-ip, net.fake-gateway, net.fake-netmask

#РҪР°РҝСҖРёРјРөСҖ С„РөР№Рә ip 192.168.0.100

qvm-features <qube> net.fake-ip 192.168.0.100

#РҙР»СҸ РҫСӮРәР»СҺСҮРөРҪРёСҸ

qvm-features <qube> net.fake-ip -D

#qubes #privacy

View quoted note вҶ’

РҪР°РәРҫРҪРөСҶ-СӮРҫ!! 0xchat the best!

View quoted note вҶ’

Qubes OS - СҒамаСҸ РұРөР·РҫРҝР°СҒРҪР°СҸ РІ РјРёСҖРө РһРЎ РҙР»СҸ РҹРҡ, Р° РөСүРө РҫРҪР° СҒамаСҸ РҝРҫРҝСғР»СҸСҖРҪР°СҸ СҒСҖРөРҙРё РІСҒРөС… РұРөР·РҫРҝР°СҒРҪСӢС… РһРЎ. РңР°РәСҒималСҢРҪР°СҸ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ, РҝСҖРёРІР°СӮРҪРҫСҒСӮСҢ, СғРҪРёРІРөСҖСҒалСҢРҪРҫСҒСӮСҢ Рё РҝСҖРҫСҒСӮРҫСӮР°.

Qubes OS - СҚСӮРҫ СҒРІРҫРұРҫРҙРҪР°СҸ Рё РҫСӮРәСҖСӢСӮР°СҸ РҫРҝРөСҖР°СҶРёРҫРҪРҪР°СҸ СҒРёСҒСӮРөРјР° РҪР° РұазРө РіРёРҝРөСҖРІРёР·РҫСҖР° Xen, СҖазСҖР°РұРҫСӮР°РҪРҪР°СҸ СҒ СғСҮРөСӮРҫРј РҝРҫРІСӢСҲРөРҪРҪСӢС… СӮСҖРөРұРҫРІР°РҪРёР№ Рә РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё Рё РәРҫРҪфиРҙРөРҪСҶиалСҢРҪРҫСҒСӮРё РҝРҫР»СҢР·РҫРІР°СӮРөР»РөР№. РһСҒРҪРҫРІРҪСӢРј РҝСҖРёРҪСҶРёРҝРҫРј Qubes OS СҸРІР»СҸРөСӮСҒСҸ РәРҫРҪСҶРөРҝСҶРёСҸ Р°РұСҒРҫР»СҺСӮРҪРҫРіРҫ СҖазРҙРөР»РөРҪРёСҸ Рё РёР·РҫР»СҸСҶРёРё РҝСҖРёР»РҫР¶РөРҪРёР№ Рё РҙР°РҪРҪСӢС… РҪР° РІРёСҖСӮСғалСҢРҪСӢС… РјР°СҲРёРҪах СҒ РҝРҫРјРҫСүСҢСҺ РіРёРҝРөСҖРІРёР·РҫСҖР° РҝРөСҖРІРҫРіРҫ СӮРёРҝР° (РјР°РәСҒималСҢРҪР°СҸ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ РІРёСҖСӮСғализаСҶРёРё). РҹРҫ СҒСғСӮРё, Р·РҙРөСҒСҢ РҪРөСӮ РөРҙРёРҪРҫР№ РһРЎ (РІ РҫСӮлиСҮРёРө РҫСӮ РјРҫРҪРҫлиРҪСӢС… РһРЎ, Р·Р°СҖазив РәРҫСӮРҫСҖСӢРө РјРҫР¶РҪРҫ РҝРҫР»СғСҮРёСӮСҢ РҝРҫР»РҪСӢР№ РәРҫРҪСӮСҖРҫР»СҢ); СҒРёСҒСӮРөРјР°, РәР°Рә РјРҫзайРәР°, СҒРҫСҒСӮРҫРёСӮ РёР· РјРҪРҫР¶РөСҒСӮРІР° РҙСҖСғРіРёС… СҒРёСҒСӮРөРј.

РңРҪРҫРіРёРө РҙСғРјР°СҺСӮ, СҮСӮРҫ Р·Р°РҝСғСҒСӮРёСӮСҢ РІРёСҖСӮСғалСҢРҪСғСҺ РјР°СҲРёРҪСғ РјРҫР¶РҪРҫ Рё РұРөР· Qubes, РҪРҫ РҫРҪРё РҪРө РҝРҫРҪРёРјР°СҺСӮ СғРҪРёРәалСҢРҪСғСҺ Р°СҖС…РёСӮРёРәСӮСғСҖСғ СҚСӮРҫР№ РһРЎ СҒ РјРҪРҫР¶РөСҒСӮРІРҫРј СӮРёРҝРҫРІ РІРёСҖСӮСғалСҢРҪСӢС… РјР°СҲРёРҪ, РәРҫСӮРҫСҖСӢРө РІРҫСҒРҝСҖРҫРёР·РІРөСҒСӮРё РҝСҖР°РәСӮРёСҮРөСҒРәРё РҪРөСҖРөалСҢРҪРҫ.

РўРёРҝСӢ VM РІ Qubes OS:

AppVM (VM-РҝСҖРёР»РҫР¶РөРҪРёРө)

Root: read-only РҫСӮ TemplateVM (СҲР°РұР»РҫРҪРҫРІ) вҖ” СҒРұСҖР°СҒСӢРІР°РөСӮСҒСҸ РҝСҖРё РәажРҙРҫРј Р·Р°РҝСғСҒРәРө.

Private/home: persistent вҖ” файлСӢ, РҪР°СҒСӮСҖРҫР№РәРё, РҙРҫРәСғРјРөРҪСӮСӢ СҒРҫС…СҖР°РҪСҸСҺСӮСҒСҸ.

Volatile: РҪРө СҒРҫС…СҖР°РҪСҸРөСӮСҒСҸ.

ДлСҸ СҮРөРіРҫ: РҝРҫРІСҒРөРҙРҪРөРІРҪСӢРө Р·Р°РҙР°СҮРё (РұСҖР°СғР·РөСҖ, СҖР°РұРҫСҮРёРө РҝСҖРҫРіСҖаммСӢ); РәРҫРјРҝСҖРҫРјРөСӮР°СҶРёСҸ root РҪРө РәСҖРёСӮРёСҮРҪР°. Р—Р°РҝСғСҒРәайСӮРө РәажРҙСғСҺ РҝСҖРҫРіСҖаммСғ РІ РҫСӮРҙРөР»СҢРҪРҫР№ VM!

TemplateVM (РЁР°РұР»РҫРҪ)

Root: persistent Рё shared вҖ” РёР·РјРөРҪРөРҪРёСҸ (СғСҒСӮР°РҪРҫРІРәР° РҹРһ) РҪР°СҒР»РөРҙСғСҺСӮ РІСҒРө AppVM/DVM.

Private/home: persistent, РҪРҫ РҫРұСӢСҮРҪРҫ РҪРө РёСҒРҝРҫР»СҢР·СғРөСӮСҒСҸ (СҲР°РұР»РҫРҪ РҪРө РҙР»СҸ РҙР°РҪРҪСӢС…), РёР·РҫлиСҖРҫРІР°РҪ РҫСӮ AppVM.

Volatile: РҪРө СҒРҫС…СҖР°РҪСҸРөСӮСҒСҸ.

РҳР·РҫлиСҖРҫРІР°РҪСӢ РҫСӮ РёРҪСӮРөСҖРҪРөСӮР° (СғСҒСӮР°РҪРҫРІРәР° Рё РҫРұРҪРҫРІР»РөРҪРёСҸ СҮРөСҖРөР· РҝСҖРҫРәСҒРё-vm).

ДлСҸ СҮРөРіРҫ: Рұаза РҙР»СҸ VM-РҝСҖРёР»РҫР¶РөРҪРёР№, РёР·РҫР»СҸСҶРёСҸ Root; РұРөР·РҫРҝР°СҒРҪР°СҸ СғСҒСӮР°РҪРҫРІРәР° РҝСҖРҫРіСҖамм.

DVM (DisposableVM, РҫРҙРҪРҫСҖазРҫРІСӢРө)

Root: read-only вҖ” СҒРұСҖР°СҒСӢРІР°РөСӮСҒСҸ РҝСҖРё Р·Р°РәСҖСӢСӮРёРё. VM СғРҙалСҸРөСӮСҒСҸ РҝРҫР»РҪРҫСҒСӮСҢСҺ.

Private/home: РҪРө СҒРҫС…СҖР°РҪСҸРөСӮСҒСҸ вҖ” VM СғРҙалСҸРөСӮСҒСҸ РҝРҫР»РҪРҫСҒСӮСҢСҺ

Volatile: РҪРө СҒРҫС…СҖР°РҪСҸРөСӮСҒСҸ. VM СғРҙалСҸРөСӮСҒСҸ РҝРҫР»РҪРҫСҒСӮСҢСҺ

ДлСҸ СҮРөРіРҫ: РҫСӮРәСҖСӢСӮРёРө РҪРөРұРөР·РҫРҝР°СҒРҪСӢС… файлРҫРІ, РҝРҫРҙРҫР·СҖРёСӮРөР»СҢРҪСӢС… СҒайСӮРҫРІ, РҝСҖРҫРІРөРҙРөРҪРёРө РәСҖРёРҝСӮРҫРҫРҝРөСҖР°СҶРёР№, СҒРәСҖСӢСӮРёРө СҒР»РөРҙРҫРІ.

sys-vm (ServiceVM: РёРҪСӮРөСҖРҪРөСӮ, РұСҖР°РҪРҙРјР°СғСҚСҖ, СӮРҫСҖ, РІРҝРҪ, СҺСҒРұ)

Root: persistent вҖ” РөСҒли РҪР° РұазРө AppVM, cРұСҖРҫСҒ РөСҒли РҪР° РұазРө DVM.

Private/home: persistent вҖ” РөСҒли РҪР° РұазРө AppVM, cРұСҖРҫСҒ РөСҒли РҪР° РұазРө DVM.

Volatile: РҪРө СҒРҫС…СҖР°РҪСҸРөСӮСҒСҸ.

ДлСҸ СҮРөРіРҫ: РёРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖР°; РҝРҫРҙРәР»СҺСҮРөРҪРёРө Рә РёРҪСӮРөСҖРҪРөСӮСғ, РҪР°СҒСӮСҖРҫР№РәР° РёР·РҫлиСҖРҫРІР°РҪРҪРҫРіРҫ firewall, СҒРҫР·РҙР°РҪРёРө РёР·РҫлиСҖРҫРІР°РҪРҪСӢС… Р°РҪРҫРҪимайзРөСҖРҫРІ (vpn/whonix).

StandaloneVM (РқРөзавиСҒРёРјР°СҸ)

Root: persistent Рё private вҖ” РҝРҫР»РҪР°СҸ РәРҫРҝРёСҸ, РёР·РјРөРҪРөРҪРёСҸ СҒРҫС…СҖР°РҪСҸСҺСӮСҒСҸ.

Private/home: persistent.

Volatile: persistent.

ДлСҸ СҮРөРіРҫ: СғСҒСӮР°РҪРҫРІРәР° РҝРҫР»РҪРҫСҶРөРҪРҪСӢС… РһРЎ (РәР°Рә РІ KVM / Virtualbox). Р’РҫР·РјРҫР¶РҪРҫ СҒРҫР·РҙР°РҪРёРө СҲР°РұР»РҫРҪРҫРІ (TemplateVM) РҪР° РұазРө StandaloneVM.

Р’СҒРө СҚСӮРё VM РјРҫРіСғСӮ РұСӢСӮСҢ СҒРҫР·РҙР°РҪСӢ РҪР° РұазРө СҖазлиСҮРҪСӢС… РҙРёСҒСӮСҖРёРұСғСӮРёРІРҫРІ Linux, или Р¶Рө РҪР° РұазРө Windows, BSD, Android.

Update-proxyVM (СҒРәСҖСӢСӮР°СҸ СҒРёСҒСӮРөРјРҪР°СҸ VM, СҖР°РұРҫСӮР°РөСӮ РҪРөзамРөСӮРҪРҫ)

РҳСҒРҝРҫР»СҢР·СғРөСӮСҒСҸ РәР°Рә РҝСҖРҫРәСҒРё РҙР»СҸ РұРөР·РҫРҝР°СҒРҪРҫРіРҫ РҝРҫР»СғСҮРөРҪРёСҸ РҫРұРҪРҫРІР»РөРҪРёР№. РһРҪР° РёР·РҫлиСҖСғРөСӮ СҒРөСӮРөРІРҫР№ СӮСҖафиРә РҫСӮ dom0 Рё СҲР°РұР»РҫРҪРҫРІ, РҝСҖРөРҙРҫСӮРІСҖР°СүР°СҸ РҝСҖСҸРјРҫР№ РҙРҫСҒСӮСғРҝ Рә РёРҪСӮРөСҖРҪРөСӮСғ РҙР»СҸ РјР°РәСҒималСҢРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё.

dom0 (главРҪСӢР№ РҙРҫРјРөРҪ, РҙРҫРјР°СҲРҪСҸСҸ РһРЎ РҪР° РұазРө Fedora)

РҹРөСҖРІСӢР№ (Рё РөРҙРёРҪСҒСӮРІРөРҪРҪСӢР№) РҝСҖРёРІРёР»РөРіРёСҖРҫРІР°РҪРҪСӢР№ РҙРҫРјРөРҪ, Р·Р°РҝСғСҒРәР°РөСӮСҒСҸ РҪРөРҝРҫСҒСҖРөРҙСҒСӮРІРөРҪРҪРҫ РҪР° РіРёРҝРөСҖРІРёР·РҫСҖРө Xen Рё РёРјРөРөСӮ РҝСҖСҸРјРҫР№ РҙРҫСҒСӮСғРҝ Рә Р°РҝРҝР°СҖР°СӮРҪРҫРјСғ РҫРұРөСҒРҝРөСҮРөРҪРёСҺ, РІСӢСҒСӮСғРҝР°СҸ РІ СҖРҫли Р°РҙРјРёРҪРёСҒСӮСҖР°СӮРёРІРҪРҫРіРҫ РёРҪСӮРөСҖС„РөР№СҒР° РҙР»СҸ СғРҝСҖавлРөРҪРёСҸ РІСҒРөРјРё РҫСҒСӮалСҢРҪСӢРјРё VM. РҳРјРөРөСӮ РјРҫСүРҪСғСҺ РёР·РҫР»СҸСҶРёСҺ РҫСӮ РІСҒРөС… РҙСҖСғРіРёС… VM.

Р’ Qubes OS РІСӢ СҒСӮР°РҪРөСӮРө РҝРҫРІРөлиСӮРөРј Р°РҪРҫРҪРёРјРҪРҫСҒСӮРё Рё РҝСҖРёРІР°СӮРҪРҫСҒСӮРё: СҒ РҝРҫРјРҫСүСҢСҺ sys-vm РІСӢ СҒРјРҫР¶РөСӮРө Р·Р°РҝСғСҒРәР°СӮСҢ Рё РҫРҙРҪРҫРІСҖРөРјРөРҪРҪРҫ РёСҒРҝРҫР»СҢР·РҫРІР°СӮСҢ РјРҪРҫР¶РөСҒСӮРІРҫ vpn, proxy, whonix РәСғРұРҫРІ, РҝРөСҖРөРҪР°РҝСҖавлСҸСҸ РёС… СӮСҖавиРә СҒСӮСҖРҫРіРҫ РҪР° СғРәазаРҪРҪСӢРө AppVM/DVM РәСғРұСӢ. РңРҫР¶РҪРҫ РҙажРө Р»РөРіРәРҫ РҝРҫРҙРәР»СҺСҮР°СӮСҢСҒСҸ Рә РҪРөСҒРәРҫР»СҢРәРёРј Wifi РҫРҙРҪРҫРІСҖРөРјРөРҪРҪРҫ, РҪР°РҝСҖавлСҸСҸ РәажРҙСӢР№ РёР· РҪРёС… РІ РҪСғР¶РҪСӢРө РәСғРұСӢ. Р”СҖСғРіРёРө РәСғРұСӢ РІСӢ РјРҫР¶РөСӮРө РҝРҫР»РҪРҫСҒСӮСҢСҺ РёР·РҫлиСҖРҫРІР°СӮСҢ РҫСӮ РёРҪСӮРөСҖРҪРөСӮР°.

РўР°РәР¶Рө РІ Qubes РІСҒСӮСҖРҫРөРҪР° Р·Р°СүРёСӮР° РҫСӮ РәлавиаСӮСғСҖРҪСӢС… РҫСӮРҝРөСҮР°СӮРәРҫРІ Рё РҫСӮРҝРөСҮР°СӮРәРҫРІ РҙРІРёР¶РөРҪРёСҸ РјСӢСҲРё, РәРҫСӮРҫСҖСӢРө РјРҫР¶РҪРҫ РҪР°СҒСӮСҖРҫРёСӮСҢ РҙР»СҸ РәажРҙРҫРіРҫ РәСғРұР°.

Р•СҒСӮСҢ С„СғРҪРәСҶРёСҸ РҝРҫРҙРјРөРҪСӢ СӮаймзРҫРҪСӢ РҙР»СҸ РҫСӮРҙРөР»СҢРҪСӢС… РәСғРұРҫРІ

Р•СүРө РҫРҙРҪР° РәлаСҒСҒРҪР°СҸ С„СғРҪРәСҶРёСҸ СҒРҫР·РҙР°РҪРёРө С„РөР№РәРҫРІРҫРіРҫ ip РҙР»СҸ РҫСӮРҙРөР»СҢРҪСӢС… РәСғРұРҫРІ - РІ СҒР»СғСҮР°Рө СҮРөРіРҫ, Р·Р»РҫСғРјСӢСҲР»РөРҪРҪРёРә РҝРҫР»СғСҮРёСӮ С„РөР№РәРҫРІСӢР№ ip.

Qubes OS РјР°РәСҒималСҢРҪРҫ Р·Р°СүРёСӮРёСӮ РІР°СҒ РҫСӮ РәСҖРёРјРёРҪалиСҒСӮРёСҮРөСҒРәРҫР№ СҚРәСҒРҝРөСҖСӮРёР·СӢ Р·Р° СҒСҮРөСӮ СҲРёС„СҖРҫРІР°РҪРёСҸ РҙРёСҒРәР° РҝРҫ СғРјРҫР»СҮР°РҪРёСҺ, С„СғРҪРәСҶРёРё СҚС„РөРјРөСҖРҪРҫРіРҫ СҲРёС„СҖРҫРІР°РҪРёСҸ РҙР»СҸ РІСҖРөРјРөРҪРҪСӢС… РҙР°РҪРҪСӢС…, РІРҫР·РјРҫР¶РҪРҫСҒСӮРё Р·Р°РҝСғСҒРәР° DVM или РҙажРө dom0 РІ РҫРҝРөСҖР°СӮРёРІРҪРҫР№ РҝамСҸСӮРё (РәР°Рә Tails).

Р’ Qubes OS РөСҒСӮСҢ С„СғРҪРәСҶРёСҸ Р·Р°СүРёСӮСӢ РҫСӮ РІРёСҖСғСҒРҫРІ СҒ РҝРҫРјРҫСүСҢСҺ РәРҫРҪРІРөСҖСӮР°СҶРёРё pdf Рё РёР·РҫРұСҖажРөРҪРёР№ РІ РұРөР·РҫРҝР°СҒРҪСӢРө файлСӢ (СҒРҫР·РҙР°РҪРёРө РұРөР·РҫРҝР°СҒРҪРҫР№ РәРҫРҝРёРё, РіРҙРө РҪРө РјРҫР¶РөСӮ РұСӢСӮСҢ РІРёСҖСғСҒР°).

РқСғ Рё РәРҫРҪРөСҮРҪРҫ Р¶Рө РІСӢ РјРҫР¶РөСӮРө СҒРҙРөлаСӮСҢ РұСҚРәР°Рҝ РІСҒРөС… РәСғРұРҫРІ СҒРҫ РІСҒРөРјРё РҪР°СҒСӮСҖРҫР№Рәами РҪР° СҒР»СғСҮай С„РҫСҖСҒ-мажРҫСҖР° или Р¶Рө СҮСӮРҫРұСӢ РҝРҫРҙР°СҖРёСӮСҢ СҒРІРҫРё РҪР°СҒСӮСҖРҫРөРҪРҪСӢРө РәСғРұСӢ РҙСҖСғР·СҢСҸРј!

Р’ Qubes OS РҫСҒРҫРұРҫРө РІРҪРёРјР°РҪРёРө СғРҙРөР»РөРҪРҫ СғРҙРҫРұСҒСӮРІСғ, СҮСӮРҫРұСӢ РҙажРө РҪРҫРІРёСҮРәРё РұСӢСҒСӮСҖРҫ СҖазРҫРұСҖалиСҒСҢ СҮСӮРҫ РҙР° РәР°Рә. РҹСҖР°РәСӮРёСҮРөСҒРәРё РІСҒС‘ СҖР°РұРҫСӮР°РөСӮ СҒ РіСҖафиСҮРөСҒРәРёРј РҙСҖСғР¶РөР»СҺРұРҪСӢРј РёРҪСӮРөСҖС„РөР№СҒРҫРј. РһРұСӢСҮРҪРҫ СҒамСӢРө РұРөР·РҫРҝР°СҒРҪСӢРө РһРЎ СҒСҮРёСӮР°СҺСӮСҒСҸ СҒамСӢРјРё СҒР»РҫР¶РҪСӢРјРё, РҪРҫ Qubes OS - РёСҒРәР»СҺСҮРөРҪРёРө. Р”СҖСғРіРёРө РұРөР·РҫРҝР°СҒРҪСӢРө РһРЎ: Kicksecure, Secureblue, Nixos РҪамРҪРҫРіРҫ СҒР»РҫР¶РҪРөРө РҪРө СӮРҫР»СҢРәРҫ РҙР»СҸ РҪРҫРІРёСҮРәРҫРІ, РҪРҫ Рё РҙР»СҸ РҫРҝСӢСӮРҪСӢС… СҺР·РөСҖРҫРІ. РҹРҫСҚСӮРҫРјСғ Сғ Qubes OS РұРҫР»СҢСҲРө РҝРҫР»СҢР·РҫРІР°СӮРөР»РөР№, СҮРөРј Сғ СғРәазаРҪРҪСӢС… лиРҪСғРәСҒРҫРІ РІРјРөСҒСӮРө РІР·СҸСӮСӢС….

РқСғР¶РөРҪ СғСҒСӮР°СҖРөРІСҲРёР№ Debian/Ubuntu РҙР»СҸ СғСҒСӮР°РҪРҫРІРәРё СҒРҝРөСҶифиСҮРөСҒРәРҫР№ РҝСҖРҫРіСҖаммСӢ? РқСғР¶РҪР° РІРёРҪРҙР° РҙР»СҸ СҖР°РұРҫСӮСӢ СҒ майРәСҖРҫСҒРҫС„СӮ? РҹСҖРёРІСӢРәли Рә Debian, РҪРҫ РёРҪРҫРіРҙР° РҪСғР¶РҪСӢ СҒРІРөжайСҲРёРө РҝСҖРҫРіСҖаммСӢ РёР· СҖРөРҝРҫР·РёСӮРҫСҖРёРөРІ Fedora Рё Arch? РҘРҫСӮРёСӮРө СҒРҙРөлаСӮСҢ РёРҪСӮРөСҖРҪРөСӮ-РәСғРұ РҪР° РұазРө OpenBSD?

Р’ Qubes OS РІСҒС‘ СҚСӮРҫ СҒРҙРөлаСӮСҢ РҪаиРұРҫР»РөРө РҝСҖРҫСҒСӮРҫ, СҮРөРј РіРҙРө лиРұРҫ!

Qubes OS - СҚСӮРҫ СҒРІРҫРұРҫРҙРҪР°СҸ Рё РҫСӮРәСҖСӢСӮР°СҸ РҫРҝРөСҖР°СҶРёРҫРҪРҪР°СҸ СҒРёСҒСӮРөРјР° РҪР° РұазРө РіРёРҝРөСҖРІРёР·РҫСҖР° Xen, СҖазСҖР°РұРҫСӮР°РҪРҪР°СҸ СҒ СғСҮРөСӮРҫРј РҝРҫРІСӢСҲРөРҪРҪСӢС… СӮСҖРөРұРҫРІР°РҪРёР№ Рә РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё Рё РәРҫРҪфиРҙРөРҪСҶиалСҢРҪРҫСҒСӮРё РҝРҫР»СҢР·РҫРІР°СӮРөР»РөР№. РһСҒРҪРҫРІРҪСӢРј РҝСҖРёРҪСҶРёРҝРҫРј Qubes OS СҸРІР»СҸРөСӮСҒСҸ РәРҫРҪСҶРөРҝСҶРёСҸ Р°РұСҒРҫР»СҺСӮРҪРҫРіРҫ СҖазРҙРөР»РөРҪРёСҸ Рё РёР·РҫР»СҸСҶРёРё РҝСҖРёР»РҫР¶РөРҪРёР№ Рё РҙР°РҪРҪСӢС… РҪР° РІРёСҖСӮСғалСҢРҪСӢС… РјР°СҲРёРҪах СҒ РҝРҫРјРҫСүСҢСҺ РіРёРҝРөСҖРІРёР·РҫСҖР° РҝРөСҖРІРҫРіРҫ СӮРёРҝР° (РјР°РәСҒималСҢРҪР°СҸ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ РІРёСҖСӮСғализаСҶРёРё). РҹРҫ СҒСғСӮРё, Р·РҙРөСҒСҢ РҪРөСӮ РөРҙРёРҪРҫР№ РһРЎ (РІ РҫСӮлиСҮРёРө РҫСӮ РјРҫРҪРҫлиРҪСӢС… РһРЎ, Р·Р°СҖазив РәРҫСӮРҫСҖСӢРө РјРҫР¶РҪРҫ РҝРҫР»СғСҮРёСӮСҢ РҝРҫР»РҪСӢР№ РәРҫРҪСӮСҖРҫР»СҢ); СҒРёСҒСӮРөРјР°, РәР°Рә РјРҫзайРәР°, СҒРҫСҒСӮРҫРёСӮ РёР· РјРҪРҫР¶РөСҒСӮРІР° РҙСҖСғРіРёС… СҒРёСҒСӮРөРј.

РңРҪРҫРіРёРө РҙСғРјР°СҺСӮ, СҮСӮРҫ Р·Р°РҝСғСҒСӮРёСӮСҢ РІРёСҖСӮСғалСҢРҪСғСҺ РјР°СҲРёРҪСғ РјРҫР¶РҪРҫ Рё РұРөР· Qubes, РҪРҫ РҫРҪРё РҪРө РҝРҫРҪРёРјР°СҺСӮ СғРҪРёРәалСҢРҪСғСҺ Р°СҖС…РёСӮРёРәСӮСғСҖСғ СҚСӮРҫР№ РһРЎ СҒ РјРҪРҫР¶РөСҒСӮРІРҫРј СӮРёРҝРҫРІ РІРёСҖСӮСғалСҢРҪСӢС… РјР°СҲРёРҪ, РәРҫСӮРҫСҖСӢРө РІРҫСҒРҝСҖРҫРёР·РІРөСҒСӮРё РҝСҖР°РәСӮРёСҮРөСҒРәРё РҪРөСҖРөалСҢРҪРҫ.

РўРёРҝСӢ VM РІ Qubes OS:

AppVM (VM-РҝСҖРёР»РҫР¶РөРҪРёРө)

Root: read-only РҫСӮ TemplateVM (СҲР°РұР»РҫРҪРҫРІ) вҖ” СҒРұСҖР°СҒСӢРІР°РөСӮСҒСҸ РҝСҖРё РәажРҙРҫРј Р·Р°РҝСғСҒРәРө.

Private/home: persistent вҖ” файлСӢ, РҪР°СҒСӮСҖРҫР№РәРё, РҙРҫРәСғРјРөРҪСӮСӢ СҒРҫС…СҖР°РҪСҸСҺСӮСҒСҸ.

Volatile: РҪРө СҒРҫС…СҖР°РҪСҸРөСӮСҒСҸ.

ДлСҸ СҮРөРіРҫ: РҝРҫРІСҒРөРҙРҪРөРІРҪСӢРө Р·Р°РҙР°СҮРё (РұСҖР°СғР·РөСҖ, СҖР°РұРҫСҮРёРө РҝСҖРҫРіСҖаммСӢ); РәРҫРјРҝСҖРҫРјРөСӮР°СҶРёСҸ root РҪРө РәСҖРёСӮРёСҮРҪР°. Р—Р°РҝСғСҒРәайСӮРө РәажРҙСғСҺ РҝСҖРҫРіСҖаммСғ РІ РҫСӮРҙРөР»СҢРҪРҫР№ VM!

TemplateVM (РЁР°РұР»РҫРҪ)

Root: persistent Рё shared вҖ” РёР·РјРөРҪРөРҪРёСҸ (СғСҒСӮР°РҪРҫРІРәР° РҹРһ) РҪР°СҒР»РөРҙСғСҺСӮ РІСҒРө AppVM/DVM.

Private/home: persistent, РҪРҫ РҫРұСӢСҮРҪРҫ РҪРө РёСҒРҝРҫР»СҢР·СғРөСӮСҒСҸ (СҲР°РұР»РҫРҪ РҪРө РҙР»СҸ РҙР°РҪРҪСӢС…), РёР·РҫлиСҖРҫРІР°РҪ РҫСӮ AppVM.

Volatile: РҪРө СҒРҫС…СҖР°РҪСҸРөСӮСҒСҸ.

РҳР·РҫлиСҖРҫРІР°РҪСӢ РҫСӮ РёРҪСӮРөСҖРҪРөСӮР° (СғСҒСӮР°РҪРҫРІРәР° Рё РҫРұРҪРҫРІР»РөРҪРёСҸ СҮРөСҖРөР· РҝСҖРҫРәСҒРё-vm).

ДлСҸ СҮРөРіРҫ: Рұаза РҙР»СҸ VM-РҝСҖРёР»РҫР¶РөРҪРёР№, РёР·РҫР»СҸСҶРёСҸ Root; РұРөР·РҫРҝР°СҒРҪР°СҸ СғСҒСӮР°РҪРҫРІРәР° РҝСҖРҫРіСҖамм.

DVM (DisposableVM, РҫРҙРҪРҫСҖазРҫРІСӢРө)

Root: read-only вҖ” СҒРұСҖР°СҒСӢРІР°РөСӮСҒСҸ РҝСҖРё Р·Р°РәСҖСӢСӮРёРё. VM СғРҙалСҸРөСӮСҒСҸ РҝРҫР»РҪРҫСҒСӮСҢСҺ.

Private/home: РҪРө СҒРҫС…СҖР°РҪСҸРөСӮСҒСҸ вҖ” VM СғРҙалСҸРөСӮСҒСҸ РҝРҫР»РҪРҫСҒСӮСҢСҺ

Volatile: РҪРө СҒРҫС…СҖР°РҪСҸРөСӮСҒСҸ. VM СғРҙалСҸРөСӮСҒСҸ РҝРҫР»РҪРҫСҒСӮСҢСҺ

ДлСҸ СҮРөРіРҫ: РҫСӮРәСҖСӢСӮРёРө РҪРөРұРөР·РҫРҝР°СҒРҪСӢС… файлРҫРІ, РҝРҫРҙРҫР·СҖРёСӮРөР»СҢРҪСӢС… СҒайСӮРҫРІ, РҝСҖРҫРІРөРҙРөРҪРёРө РәСҖРёРҝСӮРҫРҫРҝРөСҖР°СҶРёР№, СҒРәСҖСӢСӮРёРө СҒР»РөРҙРҫРІ.

sys-vm (ServiceVM: РёРҪСӮРөСҖРҪРөСӮ, РұСҖР°РҪРҙРјР°СғСҚСҖ, СӮРҫСҖ, РІРҝРҪ, СҺСҒРұ)

Root: persistent вҖ” РөСҒли РҪР° РұазРө AppVM, cРұСҖРҫСҒ РөСҒли РҪР° РұазРө DVM.

Private/home: persistent вҖ” РөСҒли РҪР° РұазРө AppVM, cРұСҖРҫСҒ РөСҒли РҪР° РұазРө DVM.

Volatile: РҪРө СҒРҫС…СҖР°РҪСҸРөСӮСҒСҸ.

ДлСҸ СҮРөРіРҫ: РёРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖР°; РҝРҫРҙРәР»СҺСҮРөРҪРёРө Рә РёРҪСӮРөСҖРҪРөСӮСғ, РҪР°СҒСӮСҖРҫР№РәР° РёР·РҫлиСҖРҫРІР°РҪРҪРҫРіРҫ firewall, СҒРҫР·РҙР°РҪРёРө РёР·РҫлиСҖРҫРІР°РҪРҪСӢС… Р°РҪРҫРҪимайзРөСҖРҫРІ (vpn/whonix).

StandaloneVM (РқРөзавиСҒРёРјР°СҸ)

Root: persistent Рё private вҖ” РҝРҫР»РҪР°СҸ РәРҫРҝРёСҸ, РёР·РјРөРҪРөРҪРёСҸ СҒРҫС…СҖР°РҪСҸСҺСӮСҒСҸ.

Private/home: persistent.

Volatile: persistent.

ДлСҸ СҮРөРіРҫ: СғСҒСӮР°РҪРҫРІРәР° РҝРҫР»РҪРҫСҶРөРҪРҪСӢС… РһРЎ (РәР°Рә РІ KVM / Virtualbox). Р’РҫР·РјРҫР¶РҪРҫ СҒРҫР·РҙР°РҪРёРө СҲР°РұР»РҫРҪРҫРІ (TemplateVM) РҪР° РұазРө StandaloneVM.

Р’СҒРө СҚСӮРё VM РјРҫРіСғСӮ РұСӢСӮСҢ СҒРҫР·РҙР°РҪСӢ РҪР° РұазРө СҖазлиСҮРҪСӢС… РҙРёСҒСӮСҖРёРұСғСӮРёРІРҫРІ Linux, или Р¶Рө РҪР° РұазРө Windows, BSD, Android.

Update-proxyVM (СҒРәСҖСӢСӮР°СҸ СҒРёСҒСӮРөРјРҪР°СҸ VM, СҖР°РұРҫСӮР°РөСӮ РҪРөзамРөСӮРҪРҫ)

РҳСҒРҝРҫР»СҢР·СғРөСӮСҒСҸ РәР°Рә РҝСҖРҫРәСҒРё РҙР»СҸ РұРөР·РҫРҝР°СҒРҪРҫРіРҫ РҝРҫР»СғСҮРөРҪРёСҸ РҫРұРҪРҫРІР»РөРҪРёР№. РһРҪР° РёР·РҫлиСҖСғРөСӮ СҒРөСӮРөРІРҫР№ СӮСҖафиРә РҫСӮ dom0 Рё СҲР°РұР»РҫРҪРҫРІ, РҝСҖРөРҙРҫСӮРІСҖР°СүР°СҸ РҝСҖСҸРјРҫР№ РҙРҫСҒСӮСғРҝ Рә РёРҪСӮРөСҖРҪРөСӮСғ РҙР»СҸ РјР°РәСҒималСҢРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё.

dom0 (главРҪСӢР№ РҙРҫРјРөРҪ, РҙРҫРјР°СҲРҪСҸСҸ РһРЎ РҪР° РұазРө Fedora)

РҹРөСҖРІСӢР№ (Рё РөРҙРёРҪСҒСӮРІРөРҪРҪСӢР№) РҝСҖРёРІРёР»РөРіРёСҖРҫРІР°РҪРҪСӢР№ РҙРҫРјРөРҪ, Р·Р°РҝСғСҒРәР°РөСӮСҒСҸ РҪРөРҝРҫСҒСҖРөРҙСҒСӮРІРөРҪРҪРҫ РҪР° РіРёРҝРөСҖРІРёР·РҫСҖРө Xen Рё РёРјРөРөСӮ РҝСҖСҸРјРҫР№ РҙРҫСҒСӮСғРҝ Рә Р°РҝРҝР°СҖР°СӮРҪРҫРјСғ РҫРұРөСҒРҝРөСҮРөРҪРёСҺ, РІСӢСҒСӮСғРҝР°СҸ РІ СҖРҫли Р°РҙРјРёРҪРёСҒСӮСҖР°СӮРёРІРҪРҫРіРҫ РёРҪСӮРөСҖС„РөР№СҒР° РҙР»СҸ СғРҝСҖавлРөРҪРёСҸ РІСҒРөРјРё РҫСҒСӮалСҢРҪСӢРјРё VM. РҳРјРөРөСӮ РјРҫСүРҪСғСҺ РёР·РҫР»СҸСҶРёСҺ РҫСӮ РІСҒРөС… РҙСҖСғРіРёС… VM.

Р’ Qubes OS РІСӢ СҒСӮР°РҪРөСӮРө РҝРҫРІРөлиСӮРөРј Р°РҪРҫРҪРёРјРҪРҫСҒСӮРё Рё РҝСҖРёРІР°СӮРҪРҫСҒСӮРё: СҒ РҝРҫРјРҫСүСҢСҺ sys-vm РІСӢ СҒРјРҫР¶РөСӮРө Р·Р°РҝСғСҒРәР°СӮСҢ Рё РҫРҙРҪРҫРІСҖРөРјРөРҪРҪРҫ РёСҒРҝРҫР»СҢР·РҫРІР°СӮСҢ РјРҪРҫР¶РөСҒСӮРІРҫ vpn, proxy, whonix РәСғРұРҫРІ, РҝРөСҖРөРҪР°РҝСҖавлСҸСҸ РёС… СӮСҖавиРә СҒСӮСҖРҫРіРҫ РҪР° СғРәазаРҪРҪСӢРө AppVM/DVM РәСғРұСӢ. РңРҫР¶РҪРҫ РҙажРө Р»РөРіРәРҫ РҝРҫРҙРәР»СҺСҮР°СӮСҢСҒСҸ Рә РҪРөСҒРәРҫР»СҢРәРёРј Wifi РҫРҙРҪРҫРІСҖРөРјРөРҪРҪРҫ, РҪР°РҝСҖавлСҸСҸ РәажРҙСӢР№ РёР· РҪРёС… РІ РҪСғР¶РҪСӢРө РәСғРұСӢ. Р”СҖСғРіРёРө РәСғРұСӢ РІСӢ РјРҫР¶РөСӮРө РҝРҫР»РҪРҫСҒСӮСҢСҺ РёР·РҫлиСҖРҫРІР°СӮСҢ РҫСӮ РёРҪСӮРөСҖРҪРөСӮР°.

РўР°РәР¶Рө РІ Qubes РІСҒСӮСҖРҫРөРҪР° Р·Р°СүРёСӮР° РҫСӮ РәлавиаСӮСғСҖРҪСӢС… РҫСӮРҝРөСҮР°СӮРәРҫРІ Рё РҫСӮРҝРөСҮР°СӮРәРҫРІ РҙРІРёР¶РөРҪРёСҸ РјСӢСҲРё, РәРҫСӮРҫСҖСӢРө РјРҫР¶РҪРҫ РҪР°СҒСӮСҖРҫРёСӮСҢ РҙР»СҸ РәажРҙРҫРіРҫ РәСғРұР°.

Р•СҒСӮСҢ С„СғРҪРәСҶРёСҸ РҝРҫРҙРјРөРҪСӢ СӮаймзРҫРҪСӢ РҙР»СҸ РҫСӮРҙРөР»СҢРҪСӢС… РәСғРұРҫРІ

Р•СүРө РҫРҙРҪР° РәлаСҒСҒРҪР°СҸ С„СғРҪРәСҶРёСҸ СҒРҫР·РҙР°РҪРёРө С„РөР№РәРҫРІРҫРіРҫ ip РҙР»СҸ РҫСӮРҙРөР»СҢРҪСӢС… РәСғРұРҫРІ - РІ СҒР»СғСҮР°Рө СҮРөРіРҫ, Р·Р»РҫСғРјСӢСҲР»РөРҪРҪРёРә РҝРҫР»СғСҮРёСӮ С„РөР№РәРҫРІСӢР№ ip.

Qubes OS РјР°РәСҒималСҢРҪРҫ Р·Р°СүРёСӮРёСӮ РІР°СҒ РҫСӮ РәСҖРёРјРёРҪалиСҒСӮРёСҮРөСҒРәРҫР№ СҚРәСҒРҝРөСҖСӮРёР·СӢ Р·Р° СҒСҮРөСӮ СҲРёС„СҖРҫРІР°РҪРёСҸ РҙРёСҒРәР° РҝРҫ СғРјРҫР»СҮР°РҪРёСҺ, С„СғРҪРәСҶРёРё СҚС„РөРјРөСҖРҪРҫРіРҫ СҲРёС„СҖРҫРІР°РҪРёСҸ РҙР»СҸ РІСҖРөРјРөРҪРҪСӢС… РҙР°РҪРҪСӢС…, РІРҫР·РјРҫР¶РҪРҫСҒСӮРё Р·Р°РҝСғСҒРәР° DVM или РҙажРө dom0 РІ РҫРҝРөСҖР°СӮРёРІРҪРҫР№ РҝамСҸСӮРё (РәР°Рә Tails).

Р’ Qubes OS РөСҒСӮСҢ С„СғРҪРәСҶРёСҸ Р·Р°СүРёСӮСӢ РҫСӮ РІРёСҖСғСҒРҫРІ СҒ РҝРҫРјРҫСүСҢСҺ РәРҫРҪРІРөСҖСӮР°СҶРёРё pdf Рё РёР·РҫРұСҖажРөРҪРёР№ РІ РұРөР·РҫРҝР°СҒРҪСӢРө файлСӢ (СҒРҫР·РҙР°РҪРёРө РұРөР·РҫРҝР°СҒРҪРҫР№ РәРҫРҝРёРё, РіРҙРө РҪРө РјРҫР¶РөСӮ РұСӢСӮСҢ РІРёСҖСғСҒР°).

РқСғ Рё РәРҫРҪРөСҮРҪРҫ Р¶Рө РІСӢ РјРҫР¶РөСӮРө СҒРҙРөлаСӮСҢ РұСҚРәР°Рҝ РІСҒРөС… РәСғРұРҫРІ СҒРҫ РІСҒРөРјРё РҪР°СҒСӮСҖРҫР№Рәами РҪР° СҒР»СғСҮай С„РҫСҖСҒ-мажРҫСҖР° или Р¶Рө СҮСӮРҫРұСӢ РҝРҫРҙР°СҖРёСӮСҢ СҒРІРҫРё РҪР°СҒСӮСҖРҫРөРҪРҪСӢРө РәСғРұСӢ РҙСҖСғР·СҢСҸРј!

Р’ Qubes OS РҫСҒРҫРұРҫРө РІРҪРёРјР°РҪРёРө СғРҙРөР»РөРҪРҫ СғРҙРҫРұСҒСӮРІСғ, СҮСӮРҫРұСӢ РҙажРө РҪРҫРІРёСҮРәРё РұСӢСҒСӮСҖРҫ СҖазРҫРұСҖалиСҒСҢ СҮСӮРҫ РҙР° РәР°Рә. РҹСҖР°РәСӮРёСҮРөСҒРәРё РІСҒС‘ СҖР°РұРҫСӮР°РөСӮ СҒ РіСҖафиСҮРөСҒРәРёРј РҙСҖСғР¶РөР»СҺРұРҪСӢРј РёРҪСӮРөСҖС„РөР№СҒРҫРј. РһРұСӢСҮРҪРҫ СҒамСӢРө РұРөР·РҫРҝР°СҒРҪСӢРө РһРЎ СҒСҮРёСӮР°СҺСӮСҒСҸ СҒамСӢРјРё СҒР»РҫР¶РҪСӢРјРё, РҪРҫ Qubes OS - РёСҒРәР»СҺСҮРөРҪРёРө. Р”СҖСғРіРёРө РұРөР·РҫРҝР°СҒРҪСӢРө РһРЎ: Kicksecure, Secureblue, Nixos РҪамРҪРҫРіРҫ СҒР»РҫР¶РҪРөРө РҪРө СӮРҫР»СҢРәРҫ РҙР»СҸ РҪРҫРІРёСҮРәРҫРІ, РҪРҫ Рё РҙР»СҸ РҫРҝСӢСӮРҪСӢС… СҺР·РөСҖРҫРІ. РҹРҫСҚСӮРҫРјСғ Сғ Qubes OS РұРҫР»СҢСҲРө РҝРҫР»СҢР·РҫРІР°СӮРөР»РөР№, СҮРөРј Сғ СғРәазаРҪРҪСӢС… лиРҪСғРәСҒРҫРІ РІРјРөСҒСӮРө РІР·СҸСӮСӢС….

РқСғР¶РөРҪ СғСҒСӮР°СҖРөРІСҲРёР№ Debian/Ubuntu РҙР»СҸ СғСҒСӮР°РҪРҫРІРәРё СҒРҝРөСҶифиСҮРөСҒРәРҫР№ РҝСҖРҫРіСҖаммСӢ? РқСғР¶РҪР° РІРёРҪРҙР° РҙР»СҸ СҖР°РұРҫСӮСӢ СҒ майРәСҖРҫСҒРҫС„СӮ? РҹСҖРёРІСӢРәли Рә Debian, РҪРҫ РёРҪРҫРіРҙР° РҪСғР¶РҪСӢ СҒРІРөжайСҲРёРө РҝСҖРҫРіСҖаммСӢ РёР· СҖРөРҝРҫР·РёСӮРҫСҖРёРөРІ Fedora Рё Arch? РҘРҫСӮРёСӮРө СҒРҙРөлаСӮСҢ РёРҪСӮРөСҖРҪРөСӮ-РәСғРұ РҪР° РұазРө OpenBSD?

Р’ Qubes OS РІСҒС‘ СҚСӮРҫ СҒРҙРөлаСӮСҢ РҪаиРұРҫР»РөРө РҝСҖРҫСҒСӮРҫ, СҮРөРј РіРҙРө лиРұРҫ!

Qubes OS

Qubes OS: A reasonably secure operating system

Qubes is a security-oriented, free and open-source operating system for personal computers that allows you to securely compartmentalize your digita...

РҪРҫ РІРҫСӮ СҮСӮРҫ РұСҖРөР№РІ РҝалиСӮ РҫСӮРәСҖРҫРІРөРҪРҪРҫ (РІ РҫСӮлиСҮРёРө РҫСӮ librewolf, mullvad, tor) СҚСӮРҫ СӮаймзРҫРҪСғ. Р° СҚСӮРҫ СҒСӮСҖРөРјРҪСӢР№ РҫСӮРҝРөСҮР°СӮРҫРә. Р·Р°СүРёСӮР° РҫСӮ СҚСӮРҫРіРҫ РІ qubes РҙР»СҸ РІСҒРөС… РәСғРұРҫРІ:

РІ dom0 СҒРјРөРҪРёСӮРө СӮаймзРҫРҪСғ

timedatectl set-timezone Etc/UTC

Р·Р°СӮРөРј РҫСӮРәСҖРҫР№СӮРө СҒРІРҫР№СҒСӮРІР° РІРёРҙР¶РөСӮР° СҮР°СҒРҫРІ РҪР° РҝР°РҪРөли Рё РІРәР»СҺСҮРёСӮРө СҒРІРҫСҺ СҖРөалСҢРҪСғСҺ СӮаймзРҫРҪСғ.

РёР· РҪРөСғРҙРҫРұСҒСӮРІ - РІ СҮР°СӮах РұСғРҙРөСӮ РҙСҖСғРіРҫРө РІСҖРөРјСҸ Сғ СҒРҫРҫРұСүРөРҪРёР№. РјРҫР¶РҪРҫ лиРұРҫ РҝСҖРёРІСӢРәРҪСғСӮСҢ РҙР»СҸ РҝСҖРёРІР°СӮРҪРҫСҒСӮРё (РәР°Рә СҸ СҚСӮРҫ РҙРөлаСҺ), лиРұРҫ РёР·РјРөРҪРёСӮСҢ СӮаймзРҫРҪСғ СӮРҫР»СҢРәРҫ РІ РәСғРұРө, РіРҙРө СҒСӮРҫРёСӮ РјРөСҒСҒРөРҪРҙР¶РөСҖ.

View quoted note вҶ’

РҳСҒСӮРҫСҖРёСҸ Рҫ СӮРҫРј, РәР°Рә РҫРҙРёРҪ РёР· СҖазСҖР°РұРҫСӮСҮРёРәРҫРІ Qubes OS СҒРјРөРҪРёР» LineageOS РҪР° GrapheneOS Рё СӮРөРҝРөСҖСҢ СҖР°РҙСғРөСӮСҒСҸ жизРҪРё, РҫСӮРјРөСҮР°СҸ РәСҖСғСӮСғСҺ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ Рё СғРҙРҫРұСҒСӮРІРҫ РіСҖафРөРҪР° Рё РҝРёРәСҒРөР»СҸ. РҳСҒСӮРҫСҖРёСҸ РҝРҫСҮСӮРё РҝСҖСҸРј РәР°Рә РјРҫСҸ

https://dataswamp.org/~solene/2025-01-12-intro-to-grapheneos.html

#grapheneos #qubes

Brave desktop СҒСғСүРөСҒСӮРІРөРҪРҪРҫ СғСҒилил РұР»РҫРәРёСҖРҫРІРәСғ РҫСӮРҝРөСҮР°СӮРәРҫРІ. РЎРҝСғСҒСӮСҸ 2 РіРҫРҙР° РҝРҫСҒР»Рө РјРҫРёС… РҝРҫСҒР»РөРҙРҪРёС… СӮРөСҒСӮРҫРІ, СҒРөР№СҮР°СҒ РІСҒС‘ РҪамРҪРҫРіРҫ РҝСҖРёСҸСӮРҪРөРө, СӮРөРј РұРҫР»РөРө, СҮСӮРҫ СҚСӮРҫ РұСҖР°СғР·РөСҖ РҙР»СҸ РјР°СҒСҒРҫРІРҫРіРҫ СҺР·РөСҖР°, Р° РҪРө РҙР»СҸ СҲРёС„СҖРҫРҝР°РҪРәРҫРІ. РўР°Рә СҮСӮРҫ, РҫРҪ РҪРөРҝР»РҫС…Рҫ РҝРҫРҙРіРҫСӮРҫРІРёР»СҒСҸ Рә РҝСҖРҫСӮРёРІРҫСҒСӮРҫСҸРҪРёСҺ СҒ РұСҖР°СғР·РөСҖРҫРј Helium. Р‘СғРҙРөСӮ РёРҪСӮРөСҖРөСҒРҪР°СҸ РұРёСӮРІР° Сғ С…СҖРҫРјСӢС…

AmneziaVPN РІ РәажРҙСӢР№ РҙРҫРј!

View quoted note вҶ’

0xchat allows to anonymously read telegram channels, Mastodon, Instagram, X/Twitter and chat there with friends.

The coolest messenger and lightweight browser in one app. And also: private following to Nostr (maximum anonymity)рҹҳҺ

#nostr

Р”РҫРҝРҫР»РҪРёСӮРөР»СҢРҪРҫРө СғСҒРёР»РөРҪРёРө РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё Рё РҝСҖРёРІР°СӮРҪРҫСҒСӮРё РІ Qubes OS

qvm-pool set POOLNAME -o ephemeral_volatile=True

qvm-volume config VMNAME:root rw False

qvm-pool set POOLNAME -o revisions_to_keep=0

qvm-features templatename gui-events-max-delay 200

РңРҫРұРёР»СҢРҪСӢРө РҝСҖРёР»РҫР¶РөРҪРёСҸ Telegram РјРҫРіСғСӮ СҖР°СҒРәСҖСӢСӮСҢ IP-Р°РҙСҖРөСҒ СҮРөСҖРөР· РҝСҖРҫРәСҒРё-СҒСҒСӢР»РәРё

Р’ РҙСӢСҖСҸРІРҫР№ СӮРөР»РөРіРө СҒРҫР»СҢС‘СӮРө РІСҒС‘, РҪР°СҮРёРҪР°СҸ СҒ РҝРөСҖРөРҝРёСҒРәРё

Р’ РҙСӢСҖСҸРІРҫР№ СӮРөР»РөРіРө СҒРҫР»СҢС‘СӮРө РІСҒС‘, РҪР°СҮРёРҪР°СҸ СҒ РҝРөСҖРөРҝРёСҒРәРё

РҘР°РұСҖ

РңРҫРұРёР»СҢРҪСӢРө РҝСҖРёР»РҫР¶РөРҪРёСҸ Telegram РјРҫРіСғСӮ СҖР°СҒРәСҖСӢСӮСҢ IP-Р°РҙСҖРөСҒ СҮРөСҖРөР· РҝСҖРҫРәСҒРё-СҒСҒСӢР»РәРё

РҳСҒСҒР»РөРҙРҫРІР°СӮРөР»СҢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РІСӢСҸСҒРҪРёР» , СҮСӮРҫ РјРҫРұРёР»СҢРҪСӢРө РІРөСҖСҒРёРё Telegram РҝРҫР·РІРҫР»СҸСҺСӮ СҖР°СҒРәСҖС...

РһРұС…РҫРҙ РұР»РҫРәРёСҖРҫРІРҫРә РІ СҖС„ СҒ РұРөР»СӢРјРё СҒРҝРёСҒРәами

GitHub

GitHub - igareck/vpn-configs-for-russia: рҹ—ҪР‘РөСҒРҝлаСӮРҪСӢРө Рё РҝСҖРҫРІРөСҖРөРҪРҪСӢРө VPN РәРҫРҪфигСғСҖР°СҶРёРё, СҖР°РұРҫСӮР°СҺСүРёРө РІ Р РӨ вҡӘ Р‘РөР»СӢРө СҒРҝРёСҒРәРё / РҫРұС…РҫРҙ РұРөР»СӢС… СҒРҝРёСҒРәРҫРІ вҡӘ Free and checked VPN configurations that work in Russia вҡӘ Whitelists bypass

рҹ—ҪР‘РөСҒРҝлаСӮРҪСӢРө Рё РҝСҖРҫРІРөСҖРөРҪРҪСӢРө VPN РәРҫРҪфигСғСҖР°СҶРёРё, СҖР°РұРҫСӮР°СҺСүРёРө РІ Р РӨ вҡӘ Р‘РөР»СӢРө СҒРҝРёСҒРәРё / РҫРұС…Р...

Р”РҫРҝРҫР»РҪРёСӮРөР»СҢРҪРҫРө СғСҒРёР»РөРҪРёРө РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё Рё РҝСҖРёРІР°СӮРҪРҫСҒСӮРё РІ Qubes OS

qvm-pool set POOLNAME -o ephemeral_volatile=True

qvm-volume config VMNAME:root rw False

qvm-pool set POOLNAME -o revisions_to_keep=0