Самая безопасная и анонимная операционная система в мире - Qubes с амнезией!

1. Устанавливаем Qubes

Qubes OS

Qubes OS: A reasonably secure operating system

Qubes is a security-oriented, free and open-source operating system for personal computers that allows you to securely compartmentalize your digita...

(Пишите сложный пароль шифрования диска. Устанавливайте на внутренний диск - у меня был сбой после установки на usb. Если у вас новый компьютер, то выбирайте установку с последней версией ядра (kernel). Если после установки у нас не работает вайфай, то дело в вашем wifi-aдаптере - купите самый дешевый usb-адаптер с поддержкой линукс)

2. После успешной установки создайте модуль для запуска dom0 в оперативной памяти по этой подробной инстркции

Qubes OS Forum

Qubes in tmpfs 🤫

News… Qubes Stateless (RAM-based Qubes in tmpfs/zram, like Tails OS) is working in Qubes 4.2. Easy and full Step-by-Step instructions provided h...

(если хотите запускать много машин в оперативной памяти и ваш ноутбук имеет 32 гига и выше, то укажите 25-50 гигов в параметрах ядра и не забудьте указать это же значение в

http://tmpfs.sh!)

3. Расширьте раздел dom0 c помощью этих команд (замените количество гигов на свои):

sudo lvresize --size 50G /dev/mapper/qubes_dom0-root

sudo resize2fs /dev/mapper/qubes_dom0-root

Помните, что нельзя вводить больше, чем ваша оперативная память.

4. Создайте копии шаблонов (TemplateVM) для Fedora и Debian, выбрав в расширенных настройках varlibqubes в Storage pool. В шаблон дебиан установите Kicksecure по этой инструкции:

Kicksecure

Install Kicksecure inside Debian

Kicksecure can be installed on top of an existing Debian installation.

5. Затем создайте AppVM'ы на базе созданных вами шаблонов, тоже с varlibqubes! После создания в разделе расширенных настроек нажмите Disposable template и выберите (none) или название AppVM'a - это будут одноразовые шаблоны с амнезийным режимом.

6. Затем в созданных TemplateVM'aх установите нужные вам программы - например: mullvad-browser, zulucrypt, gimp, strawberry и тд. Затем на базе созданных вами TemplateVM'ов создайте обычные AppVM'ы для браузеров, AppVM'ы с отключенным интернетом для хранилища и менеджера паролей, и для рабочих приложений (если, например, это графика). Помните, что вы должны уместиться в количество своей оперативной памяти! Если у вас всего 16 гигов, то создайте пару машин с минимальным набором программ.

7. Если памяти много, то создайте шаблон waydroid для эмоляции андроида и использования мобильных приложений. Инструкция:

Qubes OS Forum

Waydroid template

This guide is for creating Waydroid template that can be used to create AppVMs based on it. The Android image is installed in template and applica...

Используйте шаблон с varlibqubes!

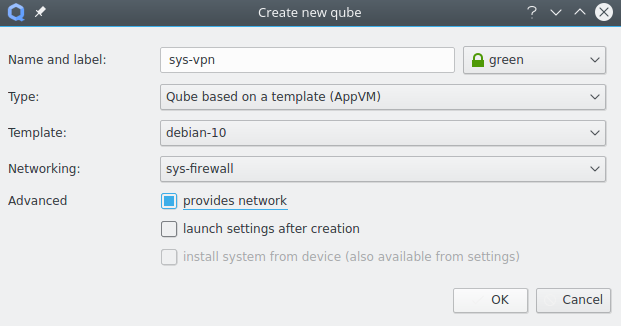

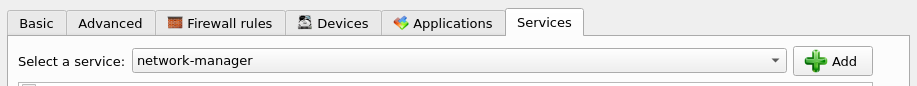

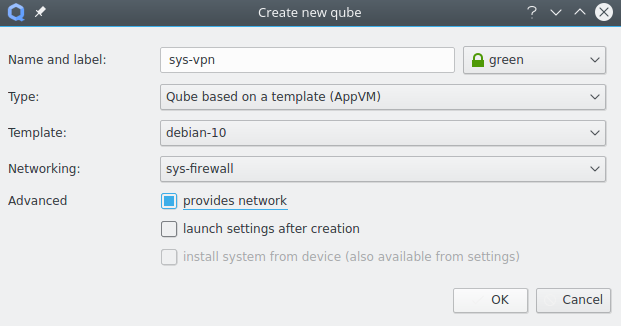

8. На базе ваших шаблонов создайте vpnVM и proxyVM по этим инструкциям:

Qubes OS Forum

Configuring a ProxyVM VPN Gateway

This guide is not suitable for Qubes OS version 4.2 and later, see this post which contains a solution. Note: If you seek to enhance your pr...

Qubes OS Forum

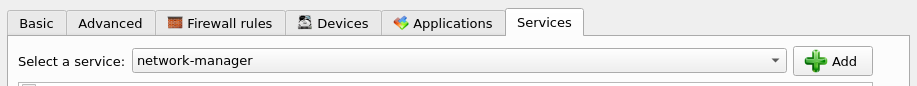

Wireguard VPN setup

Good news, with fedora-38 the network manager supports Wireguard out of the box! The only thing required are extra firewall rules in the VPN qube,...

Qubes OS Forum

Tutorial: How to configure OpenVPN AppVM (proxyVM) on 4.2 (nft)

After the installation of the recently released 4.2 image I had some issues to set up an OpenVPN AppVM (proxyVM), so I wrote down the steps. It’s...

Если у вас мало памяти, то используйте встроенные кубы whonix для торификации и sys-net с добавленной конфигуркцией впн - вбейте адрес сервера в firewall в настройках sys-net.

9. Подключите различные AppVM'ы к шлюзам впн и whonix (в зависимости от уровня угрозы от раскрытия IP).

10. Удалите все предустановленные AppVM, который были созданы системой на базе предустановленных шаблонов без амнезии. Шаблоны лучше оставьте, чтобы в будущем не иметь проблем с обновлением, если вдруг не так что-то сделали в своих шаблонах.

11. Перезагрузитесь. После ввода пароля от диска появится вопрос о запуске системы в RAM - выбирайте этот режим, а обычную загрузку используйте для обновлений. После перезагрузки RAM-режима все данные будут уничтожены, что защитит вас от криминалистической экспертизы. Помните, что амнезией обладают только созданные вами кубы, а не предустановленные!

В итоге, вы получаете систему с тотальным разделением и изоляцией всего и вся (изолированы микрофон, вэбка, интернет, тор, внп, хранилища, рабочие программы + есть одноразовые кубы для опасных ссылок и программ), и с уничтожением всех следов ваших сессий без возможности восстановления.

Дополнительная полезная инфа

Для изменения цвета темы менеджера кубов сделайте следующее:

в терминале dom0 введите sudo qubes-dom0-update qt5-qtstyleplugins и после установки пропишите QT_QPA_PLATFORMTHEME=gtk2 в документе /etc/environment

Для отключения нвидии (если сжирает много батареи, а в игры вы не играете, или если из-за нее не грузится система):

Qubes OS

Nvidia Troubleshooting

NVidia Troubleshooting Guide If you have an NVidia graphics card it will probably not work under Xen out of the box. If your system freezes during ...

Для установки стола KDE PLASMA в dom0 вбейте:

sudo qubes-dom0-update kde-settings-qubes

для подключения телефона по usb к кубу debian-kicksecere используйте эту команду:

sudo apt-get install jmtpfs

Можете создать игровую машину по этим инструкциям:

Qubes OS Forum

Create a Gaming HVM

Hardware To have an ‘HVM’ for gaming, you must have A dedicated GPU. By dedicated, it means: it is a secondary GPU, not the GPU used to disp...

Qubes OS Forum

GPU Passthrough and VR Setup for Gaming

I hid the GPU from dom0, used the first method for patching the stubdom, I attached the gpu to my windows hvm (with the name gpu_2G_windows since 3...

не используйте для этого режим varlibqubes!

Для установки машины с windows или с другими линуксами используйте HVM по этой инструкции:

Для изменения гаммы экрана стола xfce в темное время суток:

в dom0 введите sudo qubes-dom0-update redshift-gtk

создайте файл redshift.conf в /home/user/.config/ и вставьте в него это:

[redshift]

temp-day=6900

temp-night=4000

gamma=0.8

adjustment-method=randr

location-provider=manual

[manual]

lat=40.71

lon=44.82

Затем запустите приложение Redshift и поставьте в нем галочку на автозапуск

отлично обходит блокировки

отлично обходит блокировки